Security Bulletins

Lỗ hổng zero day CVE-2022-26134 bị ngăn chặn như thế nào?

Tue Jul 05 2022

Lỗ hổng zero day với mã là CVE-2022-26134 xuất hiện trong các sản phẩm của Atlassian và đang bị khai thác một cách mạnh mẽ.

Lỗ hổng zero day mới với mã định danh là CVE-2022-26134 xuất hiện trong tất cả các sản phẩm Confluence Server 7.18.0 và Data Center 7.4.0 của Atlassian (một công ty phần mềm tại Anh) đang bị những kẻ tấn công (hacker) khai thác mạnh mẽ.

Các máy chủ đang bị khai thác như thế nào?

Ngày 2/6/2022 vừa qua, Atlassian đã công bố một lỗ hổng zero day với mã định danh là CVE-2022-26134 xuất hiện trong tất cả các sản phẩm Confluence Server 7.18.0 và Data Center 7.4.0 của họ.

Hiện lỗ hổng này đang bị hacker khai thác mạnh mẽ vì nó cho phép thực thi lệnh điều khiển máy chủ từ xa (RCE). Điều này giúp hacker toàn quyền kiểm soát một hệ thống mà không cần thông tin xác thực, miễn là có thể thực hiện các yêu cầu (request) Web tới hệ thống Confluence Server.

Theo thống kê từ nền tảng tìm kiếm Censys, có khoảng 9.325 dịch vụ trên 8.347 máy chủ riêng biệt đang chạy phiên bản Atlassian Confluence có thể sẽ bị tấn công.

Để giảm thiểu và phòng ngừa thiệt hại cho doanh nghiệp, Atlassian đã khuyến nghị các doanh nghiệp hãy:

- Hạn chế truy cập Confluence Server và Data Center instance từ Internet.

- Vô hiệu hóa các Confluence Server và Data Center instance.

Đồng thời, ngày 3/6/2022, Atlassian cũng đã phát hành một bản vá cho lỗ hổng zero day này. Dưới đây là danh sách các phiên bản phần mềm Confluence Server và Data Center đã được vá:

- 7.4.17

- 7.13.7

- 7.14.3

- 7.15.2

- 7.16.4

- 7.17.4

- 7.18.1

Tuy nhiên, ngoài những lỗ hổng như CVE-2022-26134, có thể còn có những lỗ hổng khác chưa được phát hiện và vá lỗi kịp thời. Vì thế, doanh nghiệp cần chủ động trang bị giải pháp bảo mật hiệu quả hơn để loại bỏ các lỗ hổng mới nhất.

Phân tích lỗ hổng CVE-2022-26134

Theo Volexity (Một tổ chức an ninh mạng tại Mỹ) đã phát hiện lỗ hổng CVE-2022-26134 và phân tích về lỗ hổng này như sau:

Một khi lỗ hổng CVE-2022-26134 bị khai thác, hacker có thể cài thêm mã độc BEHINDER. Mã độc này là một giao diện cho phép Web Server được quyền truy cập từ xa (Web shell) gọi là noop.jsp. Nó thay thế tệp noop.jsp hợp pháp nằm tại Confluence root> /confluence/noop.jsp và một Web shell mã nguồn mở khác có tên là Chopper.

Hacker đã cài đặt Web shell BEHINDER trên Server bị điều khiển từ xa, sau đó dùng BEHINDER để cài đặt thêm Web shell Chopper để dự phòng. Hacker đã hủy bảng người dùng của Confluence Server, đồng thời viết thêm các Web shell và thay đổi nhật ký truy cập để tránh bị phát hiện.

Tuy nhiên, nền tảng (platform) bảo mật của VNIS (VNETWORK Internet Security) đã sớm có giải pháp để ngăn chặn lỗ hổng CVE-2022-26134 và bảo vệ an toàn tối đa cho các khách hàng của mình ở cả trong và ngoài nước.

Các khách hàng của VNIS được bảo vệ như thế nào?

VNIS luôn cập nhật kịp thời các lỗ hổng bảo mật mới nhất, đặc biệt là những lỗ hổng thuộc top 10 OWASP (Open Web Application Security Project). Chúng tôi luôn đảm bảo tất cả khách hàng và cơ sở hạ tầng của chính mình được bảo vệ an toàn. Các hệ thống Tường lửa Ứng dụng Web (WAF - Web Application Firewall) của VNIS đã cập nhật tính năng bảo mật mới cho tất cả khách hàng. Hệ thống có thể bảo vệ cho các trang web của khách hàng khỏi các tấn công khai thác lỗ hổng như CVE-2022-26134.

Bên cạnh đó, các chuyên viên của VNIS liên tục theo dõi thông qua hệ thống trung tâm giám sát an ninh mạng (SOC) để đảm bảo linh hoạt ứng phó với các cuộc tấn công sử dụng nhiều phương thức.

Để hiểu thêm về cách VNIS ngăn chặn lỗ hổng mới nhất như thế nào, hãy cùng theo dõi qua nội dung dưới đây.

Origin Shield của VNIS hoạt động như thế nào?

Chức năng Origin Shield (lớp khiên chắn bảo vệ máy chủ gốc) của WAF VNIS bao gồm các quy tắc CRS (firewall) sẽ chặn lọc tất cả các biến request như:

- Tham số theo request

- Tham số trong BÀI ĐĂNG

- URI (Uniform Resource Identifier) xác định chính xác nơi lấy tài nguyên.

- Nội dung request

Như vậy, hệ thống Origin Shield sẽ phát hiện và ngăn chặn nếu bất kỳ biến nào trong số request trên có chứa cú pháp tấn công như sau:

“Class.module.classLoader”

Platform VNIS cho phép người quản trị kích hoạt CRS cho lỗ hổng mới theo đường dẫn như sau: ' Origin Shield '> ' CRS rules '> ' Generic injection rules'.

Bật CRS để ngăn chặn các tấn công vào lỗ hổng mới

Dưới đây là các ví dụ minh họa về khả năng phản ứng của hệ thống Web Server khi bật hoặc tắt chức năng chặn lỗ hổng mới trên Origin Shield của VNIS.

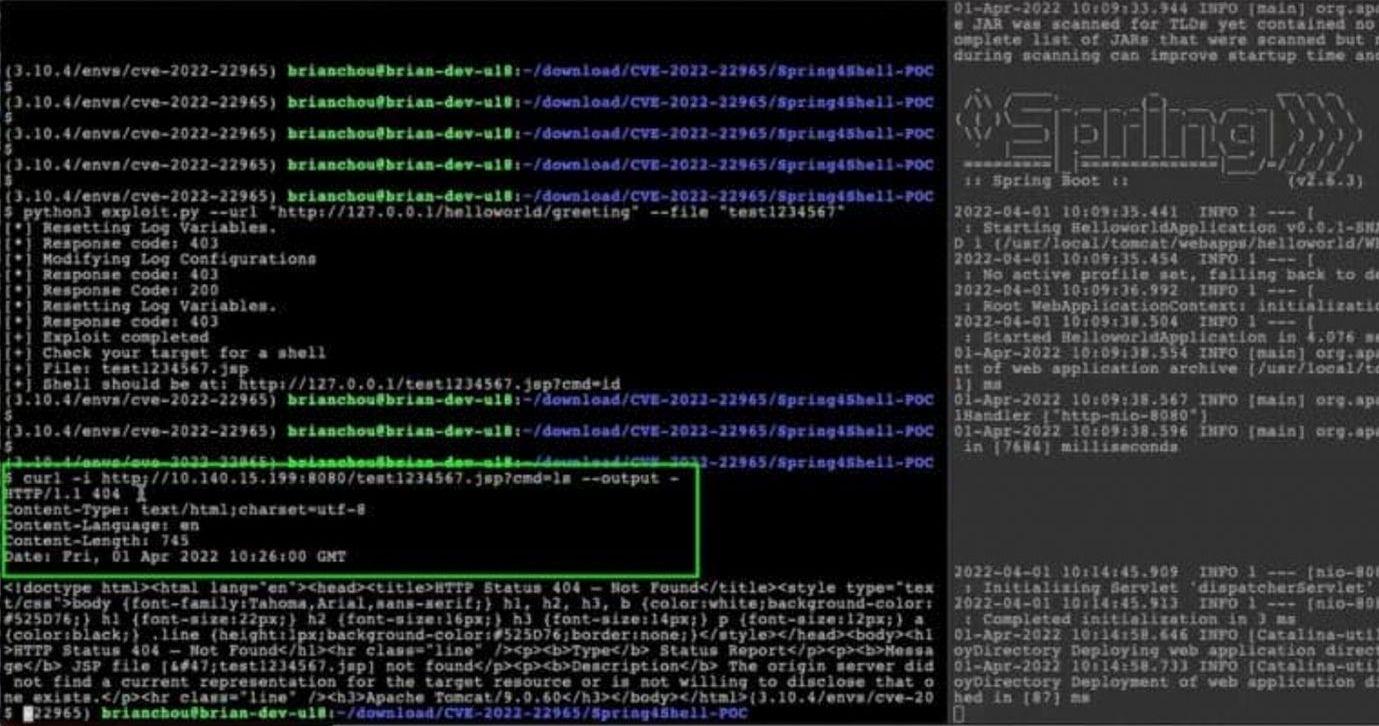

A. Kịch bản kiểm thử khi không bật chức năng chặn lỗ hổng trên CRS Rule trên VNIS:

Các lỗ hổng không được Origin Shield bảo vệ

Việc thực hiện request cURL (Client URL - công cụ dòng lệnh giúp kiểm tra kết nối thông qua URL) được thực thi thành công trên server, và hiển thị mã trạng thái 200. Ngoài ra, lệnh Linux ls request dữ liệu từ xa được thực thi và hiển thị danh sách các tệp có sẵn trên máy chủ điều khiển từ xa của hacker.

B. Kịch bản kiểm thử khi bật chức năng chặn lỗ hổng mới trên CRS Rule của VNIS:

Các lỗ hổng mới được bảo vệ bởi Origin Shield của VNIS

Việc thực hiện request cURL không thành công và hiển thị mã trạng thái 403. Ngoài ra, dòng lệnh bằng Linux Is yêu cầu request dữ liệu từ xa cũng không trả về danh sách các tệp dữ liệu trên máy chủ điều khiển của hacker.

Nếu bạn đang quan tâm đến lỗ hổng CVE-2022-26134 hoặc các lỗ hổng zero day mới nhất và muốn trải nghiệm thử giải pháp bảo mật website thông minh của VNIS, hãy để lại thông tin liên hệ tại form bên dưới hoặc gọi ngay về hotline: (028) 7306 8789.

Mục Lục